1) Introdução

O uso de bibliotecas no E3 apresenta diversas vantagens quando comparado ao desenvolvimento de projetos que não utilizam este recurso. A construção desses “módulos de software” é altamente recomendável, visto que várias características (como tempo de testes, por exemplo), podem ser minimizadas com uso dessa tecnologia. Depois que uma biblioteca é desenvolvida, seu uso é rapidamente adotado como padrão para projetos onde o foco é coberto por essa biblioteca. Para controles de subestação, por exemplo, existe um conjunto de objetos de dados e de controle que implementam diferentes entidades do setor elétrico (como disjuntores, transformadores, etc.) que possibilita o desenvolvimento rápido de aplicativos desse tipo. Outras áreas também têm sido cobertas por diferentes bibliotecas.

Para evitar que uma determinada biblioteca ou projeto sejam alterados acidentalmente, ou que sejam copiados procedimentos de conhecimento específico do desenvolvedor, o E3 disponibiliza um controle sobre a edição desses arquivos, sejam eles projetos ou bibliotecas.

Além dessa, um outro tipo de proteção também está implementada no E3: a de execução. Para rodar determinado projeto, é necessário ter cadastrada na hardkey a chave de produto específica para executá-lo. Isto protege o desenvolvedor de cópias não autorizadas do projeto, por exemplo. Para ilustrar o uso dessas funcionalidades, esse artigo apresenta os passos para criação dos dois tipos de proteção: edição e execução.

2) Procedimento

Para implementar a proteção de projetos ou bibliotecas no E3 via E3Studio, vá ao Organizer e acesse Configuração–Arquivos. Selecione o arquivo desejado (biblioteca ou projeto) com o botão direito do mouse, e então clique a opção Proteção (Fig. 1).

Figura 1 – Opção Proteção

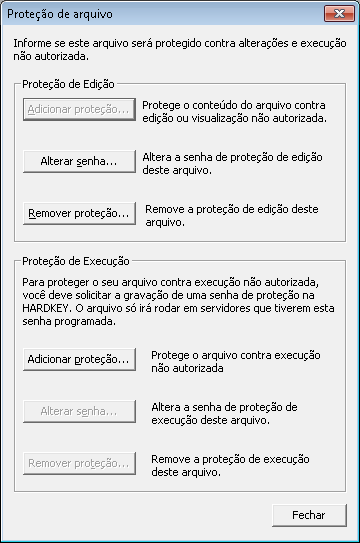

A tela de configuração de proteção (Fig. 2) será aberta. Observe que as proteções são habilitadas de modo incremental, ou seja, a proteção de execução só pode ser habilitada após a proteção de edição ter sido implementada.

ATENÇÃO! As proteções implementadas não podem ser desfeitas caso as senhas sejam perdidas! Portanto, ao proteger determinado arquivo, mantenha as senhas armazenadas de modo seguro. Isto garantirá que você consiga utilizar o arquivo sempre que necessário.

Figura 2 – Proteção de Edição

A senha de edição pode ser configurada através do botão Adicionar Proteção, no item Proteção de Edição. Esta proteção pode ser implementada para solucionar alguns dos seguintes problemas:

- Evitar alterações feitas por pessoas não habilitadas.

- Evitar que determinada tecnologia seja copiada ou modificada.

- Manter maior controle sobre os arquivos utilizados em determinado projeto.

- Não permitir alterações em um projeto, mesmo quando o cliente possui um E3 Studio.

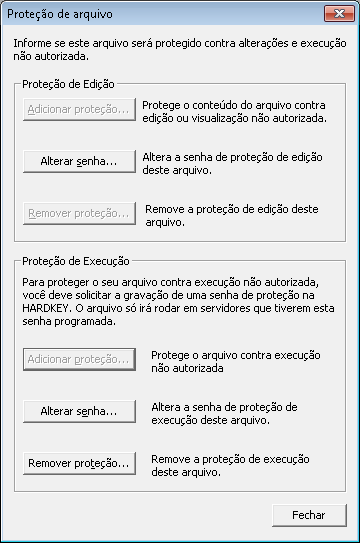

A proteção de execução (Fig. 3) só pode ser habilitada após a proteção de edição ter sido implementada (Fig. 2). A proteção de execução depende de uma senha gravada na hardkey configurado como E3 Server. Para isso, é necessário que a senha seja gravada no hardkey no momento da configuração da chave de produto, o que só pode ser feito pela Elipse Software. Para isso, no momento do pedido, é necessário fornecer a senha de execução. Entretanto, esse processo pode ser feito posteriormente à compra do servidor.

Figura 3 – Proteção de Execução

3) Conclusão

Resumidamente:

- As proteções disponíveis no Elipse E3 podem ser utilizadas tanto para arquivos de projeto como para os de biblioteca.

- Senhas cadastradas nos arquivos não podem ser removidas sem que seja fornecida a senha. Portanto, cuidado com as senhas de proteção.

- A proteção de execução depende do fornecimento da senha para a Elipse Software. Sem esta senha, não é possível executar o projeto protegido.

- Se não for cadastrada no momento da compra, a senha de execução pode ser gravada posteriormente. Entretanto, o processo mais eficiente é a gravação da senha no momento da compra.

- Procure proteger os arquivos e documentar essa proteção apenas no momento da instalação. Isso facilita a edição, e faz com que seja mantida uma cópia sem proteção, caso a senha venha a ser perdida.