Este artigo mostra como implementar aplicações Elipse E3 em ambientes que são regulamentados pela norma CFR 21 do FDA.

1) Visão geral

Sobre a norma FDA CFR 21 Part 11

Em 1991, membros da indústria farmacêutica americana realizaram um encontro com a FDA (Food and Drug Administration) para determinar como eles poderiam acomodar sistemas de registro eletrônico de documentos (sem o uso de papel) de acordo com as normas 210 e 211 da “Current Good Manufacturing Practice” (prática atual para a manufatura de bens). Para isso, a FDA criou uma Força Tarefa para Assinatura/Identificação Eletrônica a fim de desenvolver um conjunto uniforme de diretrizes para que a agência aceite registros e assinaturas eletrônicas em todas as áreas deste programa. O resultado final providenciaria um critério segundo qual a FDA iria considerar registros eletrônicos equivalentes a registros em papel, e assinaturas eletrônicas equivalentes às assinaturas manuscritas tradicionais.

A norma CFR 21 Part 11 aplica-se a qualquer registro em papel, exigido pelo estatuto ou pelo regulamento da agência, e substitui qualquer regra atual para estes, pois admite o uso de registros eletrônicos em lugar dos registros em papel. Sendo assim, assinaturas eletrônicas que atenderem à norma serão consideradas equivalentes a assinaturas manuscritas, rubricas ou quaisquer outras autenticações requeridos pelo regulamento da agência.

Resumo das exigências da norma FDA CFR 21 Part 11

As exigências mostram a necessidade de um sistema de controle seguro, que inclua login de usuário, logout automático por inatividade e outros procedimentos que garantam que os usuários operando o sistema estão autorizados para isso e portanto não são impostores. Um sistema fechado ou que permita apenas sua execução (e não edição) é um meio de proteção do sistema de controle, pois permite que somente usuários autorizados acessem e façam mudanças no sistema.

Outra parte da norma envolve o rastreamento de registro de dados e mudanças no sistema. Quando um usuário realiza mudanças que exigem uma autenticação, é possível armazenar eletronicamente os registros se, e apenas se, o usuário utilizar sua senha ou um equipamento biométrico adequado. O dado a ser registrado e armazenado deve uma data e hora de registro válida e ser seguro, o que portanto envolve uma auditoria completa de quaisquer mudanças, e um procedimento de backup e sua eventual restauração.

Objetivo deste documento

Este documento funciona como um guia de connfiguração do Elipse E3 a fim de atender cada uma das exigências da norma CFR 21 Part 11. Note que é possível implementar o E3 para prover os métodos necessários para o atendimento da norma, mas não é o E3 em si que recebe a validação, e sim a implementação do processo como um todo. Assim, todas as partes do sistema devem atender as regras da FDA, o que inclui tanto documentação como treinamento.

Apresentamos a seguir as diretrizes de como implementar o Elipse E3 em conformidade com a CFR 21 Part 11. São instruções passo-a-passo para cada parte relevante das seções B e C da norma, seguidas de uma observação da equipe da Elipse (como nos exemplos abaixo) e, quando aplicável, com uma sugestão de implementação.

Texto da norma CFR 21

Um texto nesta fonte (itálico) representa um trecho relevante da norma CFR 21 Part 11, em tradução livre (não oficial).

Comentários

Textos sinalizados com os comentários a seguir representam observações da Elipse a respeito de um determinado assunto:

- (Comandos) Este indicativo se refere a seções que tratam do envio de comandos operacionais.

- (Registro de dados) Este indicativo se refere a seções que tratam do controle do registro de dados.

- (E3) Este indicativo se refere a seções que tratam do emprego do Elipse E3 como Server e/ou Viewer.

- (ElipseX) Este indicativo se refere a áreas onde bibliotecas ElipseX do E3 podem ajudar no desenvolvimento da solução.

- (FDA) A FDA tem exigências que dizem respeito a procedimentos que devem ser implementados para se obter a certificação “CFR 21 Part 11”. Tais exigências não envolvem diretamente a implementação do Elipse E3.

- (Segurança) Este indicativo se refere a seções sobre segurança do sistema, tanto no Elipse E3 como no Windows.

2) Apresentando a norma CFR 21 Part 11

Subparte B – Registros Eletrônicos

§ 11.10 Controle para sistemas fechados

Pessoas que usam sistemas fechados para criar, modificar, manter ou transmitir registros eletrônicos devem empregar procedimentos e controles projetados para garantir a autenticidade, integridade e, quando apropriado, a confidencialidade de registros eletrônicos, e para assegurar que o assinante não possa prontamente rejeitar o registro assinado como não genuíno. Estes procedimentos e controles devem incluir o seguinte:

PS: Um sistema fechado é um ambiente onde o acesso ao sistema se dá através do controle das pessoas responsáveis pelo conteúdo dos registros eletrônicos que estão no sistema.

(E3) Para a implementação de um sistema fechado, recomendamos utilizar somente um E3Server (sem E3Studio) e o sistema de segurança do Windows para controlar o acesso aos arquivos da aplicação. Fica responsável o cliente por assegurar que existam procedimentos para controlar o acesso ao sistema e seus arquivos.

Embora só se possa editar um arquivo E3 (PRJ, LIB etc.) com uma autorização específica dentro da ferramenta de desenvolvimento E3Studio, por default, estes arquivos têm proteção. Assim, sempre que possível, deve-se aplicar a proteção contra edição dentro dos arquivos PRJ e LIB. (Veja a próxima seção para um exemplo de proteção dentro do E3Studio.)

(a) Validação de sistemas para assegurar a precisão, confiabilidade, consistência da performance pretendida e a habilidade para discernir registros inválidos ou alterados.

(FDA) É responsabilidade do cliente assegurar que o sistema irá passar pelo procedimento de validação específico da FDA.

(b) Habilidade para gerar cópias precisas e completas dos registros, legíveis por humanos ou em formato eletrônico adequado para inspeção, revisão e cópia pela agência. As pessoas deverão contatar a agência caso haja alguma questão referente à habilidade da agência de executar esta revisão e cópia do registro eletrônico.

(Registro de dados) Deve-se gravar os registros eletrônicos em uma base de dados relacional segura. O desenvolvedor nunca deve incluir rotinas ou declarações SQL na aplicação que possam apagar ou destruir registros, mas sim adicionar novos registros caso se requeira uma mudança autorizada. Todos os registros gravados devem incluir a identificação de segurança do usuário e serem seguros. Para isto, o desenvolvedor precisar incluir o campo ActorID na definição do banco de dados do E3 AlarmServer. Para outras informações de auditoria, o Elipse E3 faz o log de todas as operações automaticamente.

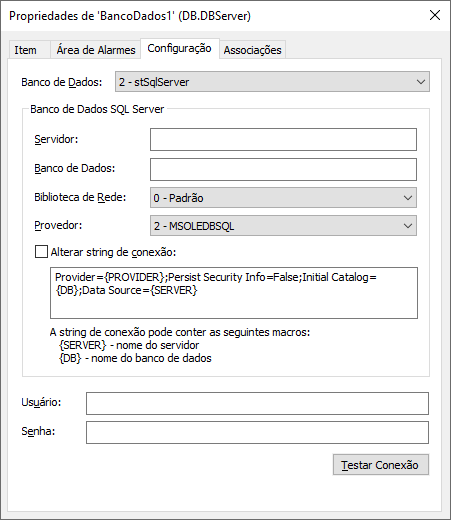

A fim de executar este processo, sugerimos escolher um dos SGBD suportados pelo Elipse E3 (Oracle, SQL Server, PostgreSQL ou MySQL). Além disso, recomendamos utilizar os comandos desse gerenciador para dar permissão de acesso ao banco de dados e tabelas da aplicação somente para um usuário específico (um login/senha específico). Esta informação deverá estar nas propriedades do objeto Database Server do E3 (que é salvo dentro do arquivo PRJ do E3).

Não recomendamos o uso do formato MDB do MS Access. Porém, dependendo das circunstâncias, é possível utilizá-lo para testes, aplicando as diretivas de segurança para usuários e do próprio Access dentro do Windows.

Deve-se configurar relatórios legíveis por humanos a fim de mostrar os dados registrados no banco de dados relacional seguro, e a FDA deve ter permissão para copiar estes documentos. Para criar relatórios e exportar os dados em formatos como HTML, PDF ou XLS, pode-se utilizar a ferramenta E3 Reports.

(c) Proteção de registros para habilitar sua precisão e pronta restauração durante o período de retenção dos registros.

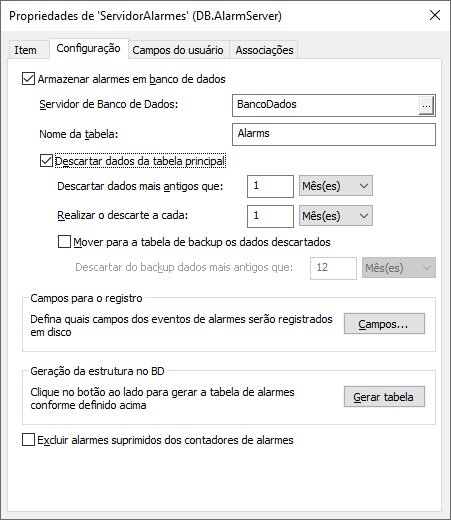

(FDA) (E3) É necessário preservar e proteger os dados registrados no SGBD durante um período de retenção apropriado. Para isso, no ambiente do Elipse E3, acesse as configurações do AlarmServer, Histórico e Domínio. Como alternativa, é possível também utilizar procedimentos de backup de segurança adequados.

(d) Acesso limitado ao sistema para indivíduos não-autorizados.

(Segurança) Utilize diretivas de segurança do Elipse E3 para limitar os usuários a áreas onde possam operar com seu nível de acesso apropriado. Configure o Elipse E3 para fazer o logout de um usuário após um determinado tempo de inatividade. Monitore todas as tentativas de login sem sucesso.

(e) Uso de rastreamento e auditoria gerada por computador que seja segura e tenha registro de data/hora, para registrar de maneira independente os horários de entrada do operador e ações de criação, modificação ou remoção de registros eletrônicos. Mudanças em registros não deverão ocultar informações registradas anteriormente. Esta documentação de auditoria deverá ser guardada por um período de tempo igual ou maior do que o exigido para os registros eletrônicos do assunto. Ela também deverá estar disponível para a revisão e cópia da agência.

(Registro de dados) Todas as operações padrão de registro de dados do Elipse E3 incluem estampa de tempo e nunca modificam ou apagam registros, a menos que isso seja modificado via programação pelo pessoal de desenvolvimento. Mesmo assim, caso se exija essa operação, é possível gerar uma sequência específica de operações para chamar uma assinatura eletrônica, armazenar a operação nos registros de auditoria, e informar quem fez o quê, o que escreveu e quando.

No caso de uso de múltiplas estações, utilize um procedimento de “time broadcast” para manter o sincronismo dos relógios de todas as estações.

(f) Uso de verificações do sistema operacional para reforçar o sequenciamento permitido de passos e eventos, quando aplicável. A agência alerta que o propósito de executar verificações operacionais é assegurar que as operações (como passos para a produção de manufatura e sinais para indicar o início ou final destes passos) não são executados fora da ordem previamente estabelecida pela organização da operação.

(ElipseX) Deve-se configurar o Elipse E3 para assegurar que os usuários seguirão a sequência de passos permitida quando estiverem operando o sistema. Recomenda-se o uso de objetos ElipseX para garantir que os usuários excutem os mesmos passos durante um processo sobre o sistema como um todo.

(g) Uso de verificações de autoria para garantir que apenas indivíduos autorizados poderão usar o sistema, assinar eletronicamente um registro, operar ou acessar equipamentos de entrada e saída do computador, alterar um registro ou executar a operação disponível mais próxima.

(Segurança) Utilize as configurações de segurança do Elipse E3 a fim de restringir a presença de usuários sem o nível de autorização adequado, incluindo operação e registro de dados. Instruções extras de segurança incluem:

-

- Configure o E3 Viewer para fazer um logout automático de usuário após certo tempo de inatividade.

- Verifique se novas senhas tem um tamanho mínimo.

- Monitore tentativas de login sem sucesso.

(h) Uso de verificações dos equipamentos (por exemplo, terminais) para determinar, quando apropriado, a validade da origem de uma entrada de dados ou instrução operacional.

(Comandos) Comandos operacionais devem estar de acordo com o local do terminal E3 Viewer e a área do usuário, a fim de verificar a sua validade.

(ElipseX) O uso de objetos ElipseX pode ser útil para adicionar aspectos extras de segurança a estas operações.

(i) Garantia de que as pessoas que desenvolvem, mantém ou utilizam sistemas de assinatura eletrônica e registros eletrônicos têm educação, treinamento e experiência para executar as tarefas a eles atribuídas.

(FDA) É responsabilidade do cliente fazer com que os usuários recebam o treinamento apropriado para garantir a operação correta do sistema.

(j) O estabelecimento e a adesão a políticas escritas que considerem que os indivíduos tenham obrigação sobre e sejam responsáveis por operações iniciadas sob suas assinaturas eletrônicas, a fim de desencorajar falsificações de registros e assinaturas.

(FDA) É responsabilidade do cliente garantir que existam políticas adequadas a fim de permitir o uso de assinaturas eletrônicas pela FDA.

(k) Uso de controle apropriado sobre a documentação dos sistemas, incluindo:

(1) Controles adequados sobre a distribuição, acesso e uso da documentação para operação e manutenção do sistema.

(2) Procedimentos de revisão e de controle de mudanças para manter uma auditoria que documente o desenvolvimento sequencial e modificações na documentação dos sistemas.

(FDA) Os manuais do produto estão disponíveis no formato PDF na instalação do Elipse E3. Toda a documentação deve ser controlada no que diz respeito à distribuição, acesso e utilização. Devem existir procedimentos de controle de mudanças para documentação do sistema.

§ 11.30 Controle para sistemas abertos

Pessoas que usam sistemas abertos para criar, modificar, manter ou transmitir registros eletrônicos deverão empregar procedimentos e controles projetados para garantir a autenticidade, integridade e, quando cabível, a confidencialidade de registros eletrônicos, desde sua criação até seu recebimento.

Estes procedimentos e controles deverão incluir aqueles identificados em § 11.10 quando aplicáveis, e medidas adicionais como criptografia de documentos e o uso de padrões de assinatura digital apropriados para garantir, quando necessário sob as circunstâncias, a autenticidade integridade e confidencialidade dos registros.

(FDA) É responsabilidade do cliente implementar procedimentos e controles para garantir a segurança das aplicações e no manuseio de dados em sistemas abertos.

§ 11.50 Demonstração de assinatura

(a) Registros eletrônicos devem conter informações associadas à assinatura que indicam claramente tudo que segue:

(1) O nome impresso do assinante;

(2) A data e a hora quando a assinatura foi feita; e

(3) O significado (como visto, aprovação, responsabilidade ou autoria) associado à assinatura.

(b) Os itens idenficados nos parágrafos (a)(1), (a)(2) e (a)(3) desta seção devem ser objeto dos mesmos controles para registros eletrônicos e devem ser incluídos como parte de alguma forma de registro eletrônico inteligível a humanos (como um visor eletrônico ou uma impressão).

(Registro de dados) Cada dado eletrônico auditado, registrado ou outro deve necessariamente conter o nome real do usuário, data/hora, e motivo da operação. Todos estes campos já fazem parte do banco de dados de auditoria e dos procedimentos de assinatura eletrônica do Elipse E3. Porém, deve-se explicitamente incluí-los na lista de campos para o Servidor de Alarmes ou qualquer outro arquivo de Histórico.

Deve-se configurar relatórios legíveis por humanos para mostrar os dados registrados no banco de dados de segurança. Eles estão disponíveis para serem copiados pela FDA.

§ 11.70 Ligação assinatura/registro

Assinaturas eletrônicas e assinaturas manuscritas feitas em registros eletrônicos deverão estar ligadas a seus respectivos registros eletrônicos para garantir que as assinaturas não poderão ser cortadas, copiadas ou transferidas de qualquer outro meio para falsificar um registro eletrônico por meios ordinários.

(Registro de dados) Cada dado eletrônico auditado, registrado ou outro deve necessariamente conter o nome do usuário ou o identificador de segurança ligado à operação executada. Utilize as configurações de segurança do Elipse E3 a fim de restringir a presença de usuários sem o nível de autorização adequado, incluindo operação e registro de dados.

A agência admite que a palavra “ligação” pode oferecer às pessoas uma flexibilidade maior em implementar a intenção desta provisão e em associar os nomes dos indivíduos com seus códigos/senhas de identificação sem realmente gravar as próprias senhas em registros eletrônicos.

Subparte C – Assinaturas Eletrônicas

§ 11.100 Requisitos gerais.

(a) Cada assinatura eletrônica deve ser única para um indivíduo e não deve ser reutilizada por ou reatribuída para qualquer outro.

(Segurança) A característica padrão do Elipse E3 é não permitir o compartilhamento de assinaturas por mais de uma pessoa.

(b) Antes que a organização estabeleça, atribua, certifique ou ratifique uma assinatura eletrônica de um indivíduo, ou qualquer elemento desta assinatura eletrônica, é necessário verificar a indentidade do indivíduo.

(FDA) É responsabilidade do cliente garantir que existam procedimentos para verificar a identidade de indivíduos dentro do sistema.

(c) Pessoas que usam assinaturas eletrônicas devem, antes ou na hora do seu uso, cerficar à agência que as assinaturas eletrônicas em seu sistema, usadas em ou depois de 20 de agosto de 1997, são destinadas a ser o equivalente legal das assinaturas manuscritas tradicionais

(1) A certificação deve ser enviada em formulário de papel e assinada por uma assinatura manuscrita tradicional para o Escritório de Operações Regionais (HFC-100), 5600 Fishers Lane, Rockville, MD 20857.

(2) Pessoas que usam assinaturas eletrônicas devem, sob requisição da agência, prover certificação adicional ou testemunho que uma assinatura eletrônica específica é o equivalente legal de uma assinatura manuscrita do assinante.

(FDA) É responsabilidade do cliente garantir que os sistemas suportem o procedimento de validação da FDA mais adequado.

§ 11.200 Componentes e controle de assinatura eletrônica.

(a) Assinaturas eletrônicas não baseadas em biometria devem:

(1) Empregar pelo menos dois componentes de identificação distintos, como um código de identificação e senha.

(i) Quando um indivíduo executa uma série de assinaturas durante um único período contínuo de acesso controlado ao sistema, a primeira assinatura deve ser executada usando todos os componentes eletrônicos; assinaturas subsequentes devem ser executadas usando pelo menos um componente de assinatura eletrônica que só pode ser executado e que foi projetado para ser usado somente pelo indivíduo.

(ii) Quando um indivíduo faz uma ou mais assinaturas não executadas durante um único período contínuo de acesso controlado ao sistemas, cada assinatura deve ser executada usando todos os componentes de assinatura eletrônica.

(Segurança) Utillize as configurações de segurança do Elipse E3 para prover um nome de usuário e senha para cada usuário. Para fins de login no sistema, exige-se que esse usuário insira tanto seu nome de usuário quanto sua senha para obter acesso ao sistema. Entradas de dados no sistema subsequentes deverão requisitar apenas a senha entrada pelo usuário (apenas o usuário poderá conhecer e utilizar esta informação).

Configure o Elipse E3 para fazer o logout do usuário após certo tempo de inatividade. Assegure-se que os usuários não poderão deixar o terminal abandonado durante sua sessão.

(2) Ser utilizadas apenas pelos seus proprietários genuínos; e

(3) Ser administradas e executadas para garantir que a tentativa de uso de uma assinatura eletrônica de um indivíduo por qualquer outra pessoa que não seu proprietário genuíno exija a colaboração de dois ou mais indivíduos.

(b) Assinaturas eletrônicas baseadas em biometria deverão ser projetadas para garantir que elas não poderão ser usadas por qualquer um além de seus proprietários genuínos.

(FDA) É responsabilidade do cliente garantir que apenas os proprietários das assinaturas eletrônicas as utilizem (login). Portanto, o Elipse E3 não pode garantir que a pessoa digitando o nome de usuário e senha é exatamente a mesma pessoa que clama ser.

A agência adverte que a intenção de provisão de colaboração é exigir que os componentes de uma assinatura eletrônica não-biométrica não possam ser usados por um indivíduo sem o prévio conhecimento de um segundo indivíduo. Um tipo de situação que a agência procura prevenir é o uso de um componente como um cartão ou crachá, que o usuário pode inadvertidamente abandonar sem supervisão. Se um indivíduo tem que colaborar com outro indivíduo revelando uma senha, os riscos de denúncia e descoberta são aumentados consideravelmente, e isso portanto ajuda a desencorajar estas ações.

(FDA) É necessário requerir procedimentos que garantam que a tentativa de uso inapropriado de uma assinatura eletrônica exija a colaboração entre duas ou mais pessoas. Caso a assinatura eletrônica se dê via biometria, os procedimentos devem garantir que somente seus proprietários farão uso dela.

§ 11.300 Controles para códigos de identificação e senhas.

Pessoas que utilizem assinaturas eletrônicas baseadas no uso de códigos de identificação combinados com senhas deverão empregar controles para garantir sua segurança e integridade. Estes controles devem incluir:

(a) A manutenção da unicidade de cada combinação de código de identificação e senha, de modo que dois indivíduos não tenham a mesma combinação de código de identificação e senha.

(Segurança) Esta é uma característica padrão do E3.

(b) A garantia de que a emissão deste código de identificação e senha seja periodicamente verificada, revalidada e revisada (por exemplo, para verificar o tempo de validade de uma senha).

(Segurança) Para isso, deve-se definir tempos de expiração de senhas no Elipse E3.

(c) A realização de procedimentos de gerenciamento da perda de crachás, cartões ou outros dispositivos desautorizados eletronicamente, roubados, perdidos ou potencialmente comprometidos por qualquer outra circunstância que lembrem ou gerem informações de códigos de segurança ou senhas, e a geração de substitutos temporários ou permanentes usando controles rigorosos apropriados.

(FDA) É responsabilidade do cliente garantir a segurança do controle e manuseio de nomes de usuário e senhas.

(d) O uso de salvaguardas de transações para prevenir o uso não-autorizado de senhas e/ou de códigos de segurança, e para detectar e reportar de maneira imediata e urgente quaisquer tentativas deste uso não-autorizado à unidade de segurança do sistema e, quando cabível, à gerência organizacional.

(Segurança) Monitore tentativas sem sucesso de login e estabeleça procedimentos adequados para alertar a gerência caso isso aconteça.

(e) Testes iniciais e periódicos de equipamentos, como crachás e cartões, que lembrem ou gerem informações de códigos de segurança e senhas, para garantir que eles funcionem corretamente e não sejam alterados de maneira não autorizada.

(FDA) É responsabilidade do cliente implementar procedimentos para garantir que os dispositivos funcionem corretamente e não sejam alterados.

3) Detalhes de Implementação no Elipse E3

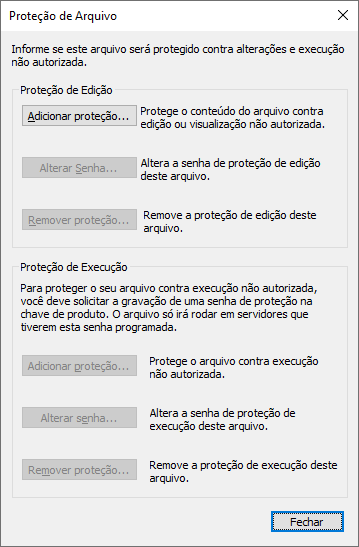

Protegendo Arquivos de Projetos e Bibliotecas

Utilize esta operação para proteger arquivos de aplicação (PRJ e LIB) contra acessos não autorizados. As restrições podem ser aplicadas à configuração (Proteção de Edição) ou então para sua execução (Proteção de Execução).

Definindo o uso de bancos de dados e segurança

O Elipse E3 utiliza uma ou mais bases de dados para guardar toda a informação e registro de dados. Para isso, deve-se configurar no domínio pelo menos um objeto DBServer (servidor de banco de dados) ligado a algum SGBD compatível, como Oracle, SQL Server, PostgreSQL ou MySQL, com um usuário e senha específico. Nestas bases de dados, o E3 irá armazenar diversas tabelas, incluindo: tabelas de alarmes, históricos, E3Storage, fórmulas, tabelas de usuário, auditoria e tabelas de backup.

Ajustando tamanho de tabelas e políticas de backup

Na configuração de históricos, alarmes, armazenamento ou auditoria, deve-se definir o tamanho das tabelas e a política de backup de segurança, como se vê abaixo.

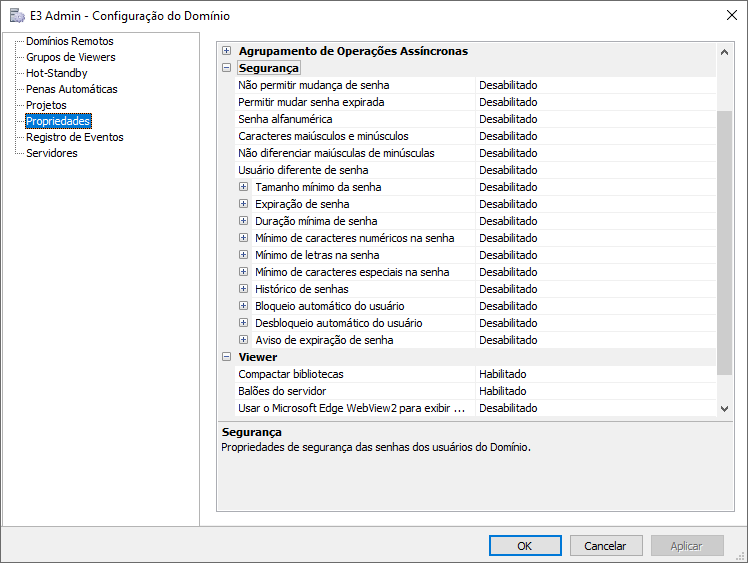

Definindo opções de segurança para domínios

Como parte das diretivas da norma CFR21, pode-se definir todas as políticas de segurança padrão para todos os usuários, como bloqueio de contas, tamanho mínimo, duração mínima, tipos de caracteres para as senhas, histórico das últimas “n” senhas utilizadas por um usuário e que não podem ser reutilizadas, entre outros. Para isso, é preciso acessar o E3 Admin, opção Configurações do Domínio – Propriedades – Segurança).

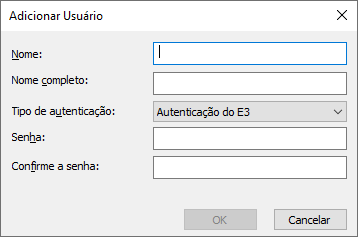

Criando usuários e grupos

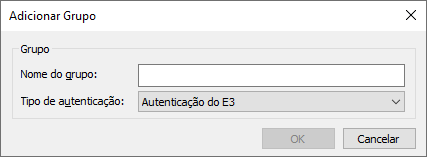

Para acessar as configurações de usuários e grupos, selecione o menu Arquivo – Usuários. Através desta opção, é possível definir usuários e grupos para o sistema. Para cada usuário ou grupo, pode-se definir ou aplicar políticas de segurança, como configurações de contas, tempo de validade de senhas e outros.

6 – Adicionando políticas de segurança para grupos

6 – Adicionando políticas de segurança para grupos

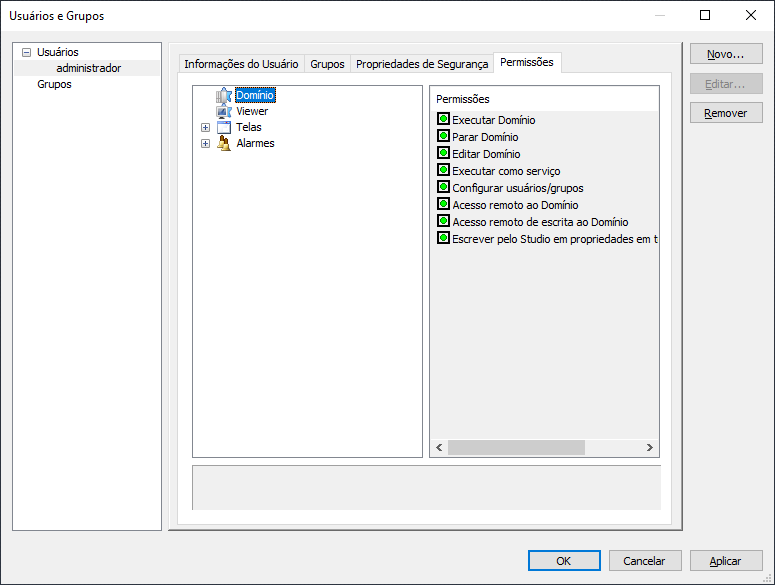

7- Configurando permissões de usuário para domínios

7- Configurando permissões de usuário para domínios

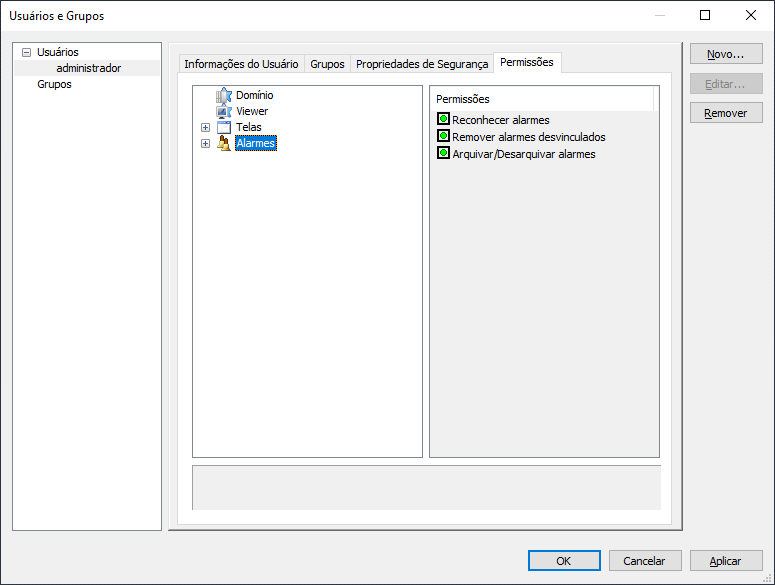

8 – Configurando permissões de usuário para alarmes

8 – Configurando permissões de usuário para alarmes

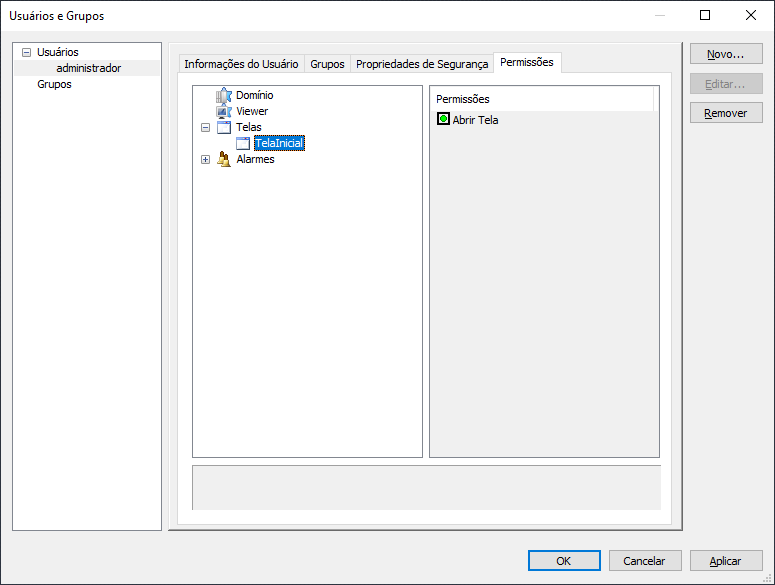

9 – Configurando permissões de usuário para telas

9 – Configurando permissões de usuário para telas

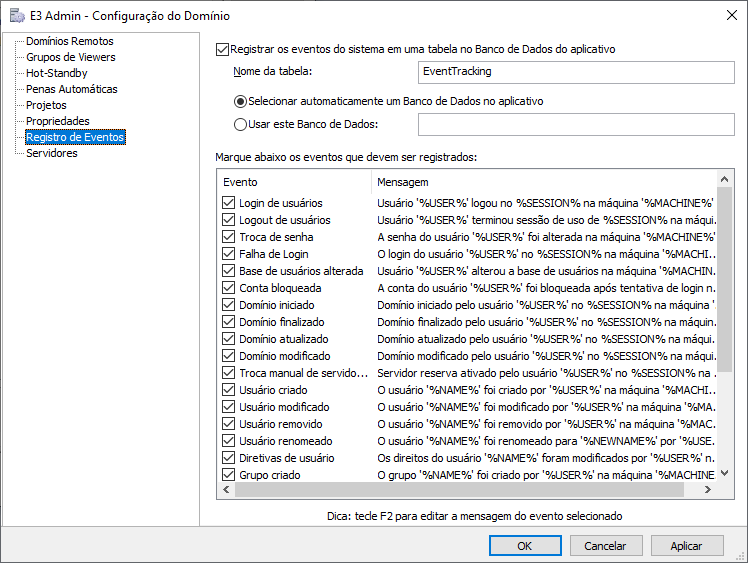

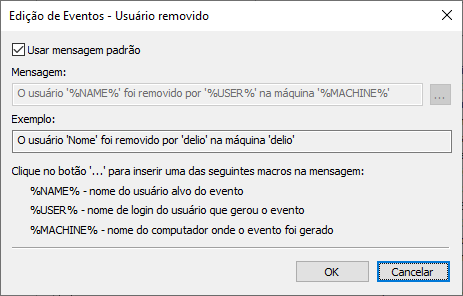

Definindo configurações de auditoria e mensagens de logs (Registro de Eventos)

É possível especificar e configurar o registro de eventos do sistema na Configuração do Domínio, na opção Registro de Eventos. Estes eventos não apenas auditam a criação, edição e remoção de usuários e grupos, mas também permitem registrar dados referentes ao login, logout, falha de login, entre outros. O nome máquina onde ocorreu o evento também é disponibilizado em todas essas mensagens.

Também é possível personalizar as mensagens de log no editor de eventos.

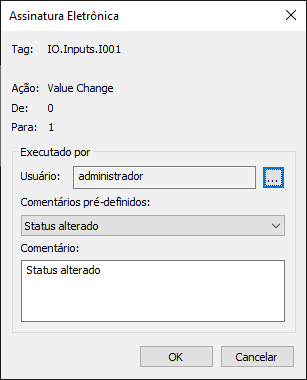

Assinaturas Eletrônicas

O diálogo a seguir aparece sempre que a função ESign é chamada, permitindo a autenticação de operações específicas.

Exemplos de ElipseX usando os métodos ESign e TrackEvent

Exemplo genérico

If Application.IsUserMemberOfGroup("OPERATORS") Then

If Application.ESign(Param1, Param2, Param3) = True Then

Do_Something

Application.TrackEvent "Tag IO.Inputs.I001 changed to 1"

End If

End IfEscrevendo um valor em um tag

Sub Button1_Click()

Dim Tag, User, Comment

Set Tag = Application.GetObject("IO.Inputs.I001")

If Application.ESign(Tag.PathName,, "Value Change", Tag.Value, 1, User, Comment) Then

If Tag.WriteEx 1 Then

Application.TrackEvent "Tag IO.Inputs.I001 changed to 1"

End If

End If

End SubDigitando diretamente em um setpoint

Sub Texto1_Validate(Cancel, NewValue)

Dim User, Comment

Set Tag = Application.GetObject("IO.Inputs.I001")

Cancel = Application.ESign (Tag.Pathname, , "Value Change", Tag.Value, 1, User, Comment)

If Cancel Then

Application.TrackEvent "Tag X changed to " & Value

End If

End SubLogout por inatividade

A configuração deste recurso é feita exclusivamente no objeto Viewer. Nas propriedades do Viewer, configure o tempo de inatividade (em minutos). Para fazer o logout automático do usuário, é necessário inserir um pequeno script no evento OnInactive.

Sub Viewer_OnInactive()

Logout(0)

MsgBox "You were logged of due to inactivity timeout."

End Sub4) Conclusão

Acreditamos que, neste momento, o Elipse E3 pode atender a qualquer tipo de validação de processos para a norma CFR 21 Part 11. De qualquer maneira, novas implementações serão lançadas em breve, ao mesmo tempo que publicaremos novas atualizações deste artigo.

Thoughts on “Implementando aplicações Elipse E3 em ambientes regulamentados pela norma FDA CFR 21.”