* Se o sistema operacional for o Windows 7, clique aqui *

1) Elipse DCOM Wizard

O Elipse DCOM Wizard é um assistente de configuração do DCOM (Distributed Component Object Model) e do Firewall do Windows para permitir conexões remotas. Apresenta configurações pré-definidas para os principais produtos da Elipse Software, mas pode ser usado também para configurar produtos de terceiros. Ao executar o assistente, as configurações descritas abaixo serão aplicadas automaticamente.

O download do Elipse DCOM Wizard está disponível em nosso site.

2) Introdução

Aguardado ansiosamente pelos usuários do Windows XP, o Service Pack 2 trouxe uma série de atualizações e melhoramentos a este sistema operacional, especialmente ao que diz respeito à segurança de dados. Uma das grandes novidades foi o acréscimo de um software firewall, agora integrado ao próprio sistema operacional.

Firewalls são barreiras interpostas entre a rede privada e a rede externa com a finalidade de evitar ataques ou invasões; ou seja, são mecanismos (dispositivos) de segurança que protegem os recursos de hardware e software da empresa dos perigos aos quais o sistema está exposto. Estes mecanismos de segurança são baseados em hardware e software, e seguem a política de segurança estabelecida pela empresa.

Além do acréscimo do firewall, os modelos COM e DCOM também sofreram mudanças. O COM (Component Object Model) da Microsoft é um sistema orientado a objetos, distribuído e independente de plataforma, destinado à criação de componentes de software binários que podem interagir entre si. O DCOM (Distributed Component Object Model) permite que os aplicativos sejam distribuídos entre os locais mais relevantes para o usuário e para o aplicativo. O protocolo de conexão DCOM oferece suporte de forma transparente, visando a comunicação confiável e eficiente entre os componentes COM. Por este motivo, os drivers de comunicação OPC utilizam este protocolo.

Para que os sistemas Elipse possam funcionar adequadamente, é necessário fazer alguns ajustes nas configurações do Firewall e do DCOM, como veremos a seguir. Estes ajustes devem ser feitos tanto na máquina servidora quanto na

máquina cliente, independentemente da comunicação ocorrer entre módulos

do Elipse ou entre cliente e servidor OPC.

3) Firewall

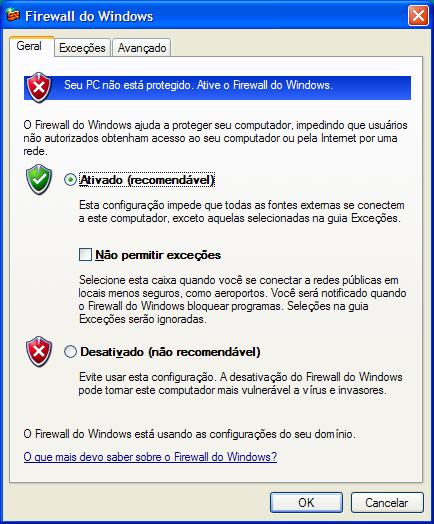

Na primeira inicialização após a instalação do Service Pack 2, um assistente perguntará se a partir desta seção o Firewall deverá ser ativado, ou se deverá seguir desabilitado. A partir de então, um novo atalho estará disponível no Painel de Controle, chamado Windows Firewall (Fig. 1).

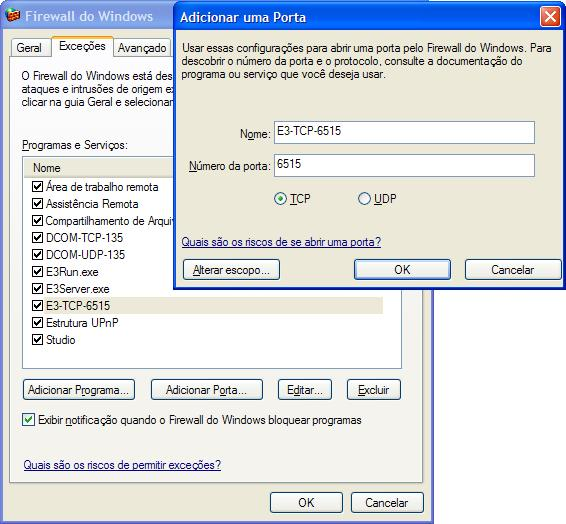

Caso escolha desabilitar o Firewall, nenhuma outra providência a seu respeito deverá ser tomada para o funcionamento do OPC Server ou qualquer outra funcionalidade dos produtos Elipse (note que ainda assim será necessário seguir as instruções contidas na sessão DCOM). Caso seja necessário ativar o Firewall, alguns passos deverão ser seguidos. Em primeiro lugar, a opção Não permitir exceções deve obrigatoriamente ficar desmarcada. Caso contrário, todas as exceções serão ignoradas, e o funcionamento do DCOM (objeto deste artigo) se tornará inviável através da rede. Após tomar esta precaução, será necessário informar algumas exceções na aba Exceções (Fig. 2).

Figura 2 – Incluindo exceções

Basicamente, deve-se adicionar o E3OPCClient, o E3Server.exe, o E3Run.exe e o Studio.exe para o E3, e o Elipse32.exe para o Elipse SCADA. No caso do Elipse Drivers OPC, adicione o ED_OPC.exe. No Windows Vista, também deve ser adicionado o Opcenum.exe, que pode ser encontrado nas pastas C:Windowssystem32 (na versão 32 bits do Windows) ou C:WindowssysWOW64 (na versão 64 bits do Windows), o que permitirá a conexão remota de clientes OPC.

Além dos programas, é necessário criar novas regras de entrada para liberar as portas TCP e UDP de número 135 e a porta TCP 445, utilizadas pelo DCOM, além da porta TCP de número 6515, responsável pela conexão do Viewer com o E3Server e Hot-Standby, e conexão do Studio a um E3Server remoto.

Feito isso, a aplicação está pronta para funcionar com o Firewall.

4) DCOM

Alguns usuários do Windows XP e Windows 2003 Server para aplicações stand-alone e domésticas questionam a real utilidade do DCOM em seu dia-a-dia. Entretanto, aplicações especiais como SCADA e afins não podem abrir mão desta funcionalidade. As modificações no DCOM foram feitas para contornar falhas de seguranças evidenciadas com a proliferação de ataques de worms e vírus baseadas neste protocolo de comunicação, sem prejudicar aplicações que necessitam efetivamente do DCOM. Um exemplo da evolução do DCOM no Service Pack 2 é que, ao contrário das versões mais antigas do aplicativo servidor COM, o DCOM permite restringir um aplicativo para que ele só possa ser usado localmente, sem ser exposto na rede por meio do DCOM. Quando os usuários têm acesso a um aplicativo servidor COM, eles têm acesso tanto ao uso local como remoto.

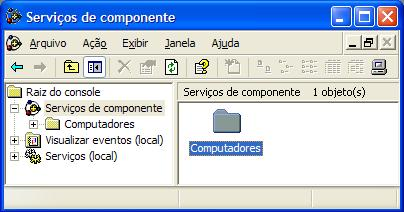

Por isto, algumas medidas devem ser tomadas para que a aplicação não deixe de funcionar como antes: para configurar esta opção a partir da interface do usuário, o administrador deve abrir o gerenciador de Serviços de componente (dcomcnfg) e selecionar Propriedades no menu de contexto do computador a ser configurado (Fig. 3).

Figura 3 – Selecionando o computador a ser configurado

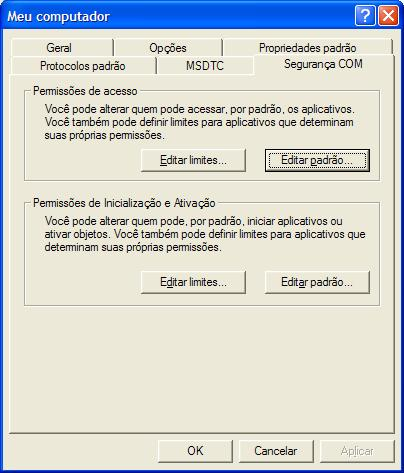

Será exibida uma caixa de diálogo (Fig. 4), e a segurança deverá ser configurada na aba Segurança COM.

Figura 4 – Configurando a segurança

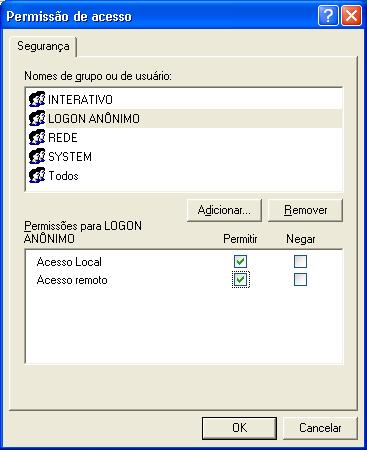

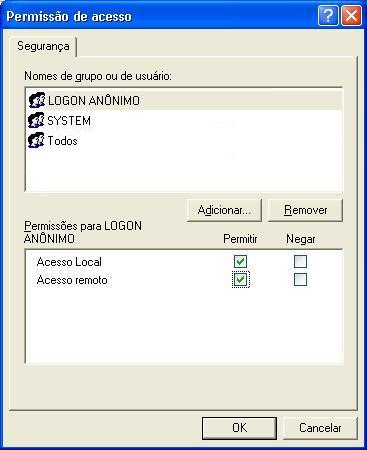

Clique em Editar Limites… na área Permissões de acesso, adicione os usuários LOGON ANÔNIMO, Todos e SYSTEM, e habilite as opções Acesso Local e Acesso Remoto de cada um deles (Fig. 5):

Figura 5 – Definindo permissões de acesso

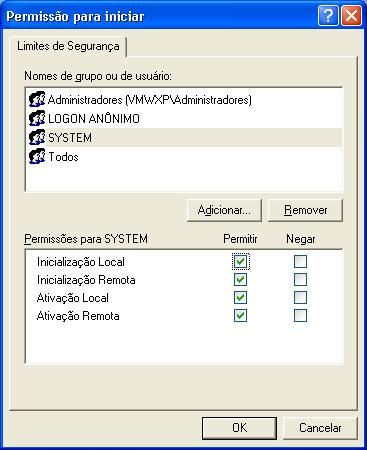

Clique em Editar Limites… na área Permissões de Inicialização e Ativação, adicione os usuários LOGON ANÔNIMO e SYSTEM, e habilite as opções Inicialização Remota e Ativação Remota. Deve-se também marcar as opções Inicialização Remota e Ativação Remota do usuário Todos (Fig. 6):

Figura 6 – Definindo permissões para iniciar

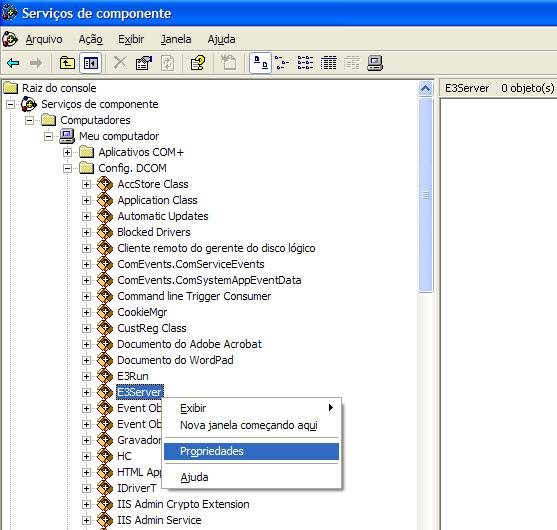

Também é necessário dar permissões de acesso, inicialização e ativação remota do E3Server para o usuário LOGON ANÔNIMO. Para isto, selecione as propriedades através do menu de contexto do E3Server, clicando com o botão direito do mouse sobre o E3Server (Fig. 7):

Figura 7 – Selecionando as propriedades do E3Server

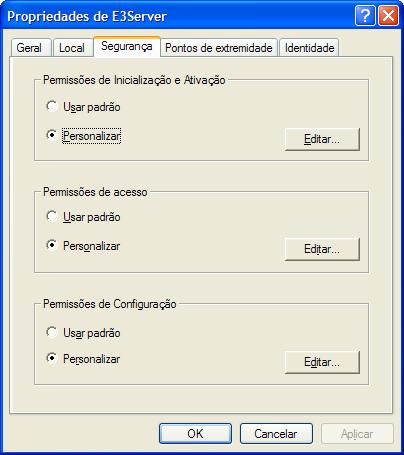

As configurações deverão ser feitas na aba Segurança (Fig. 8):

Figura 8 – Configurando a segurança do E3Server

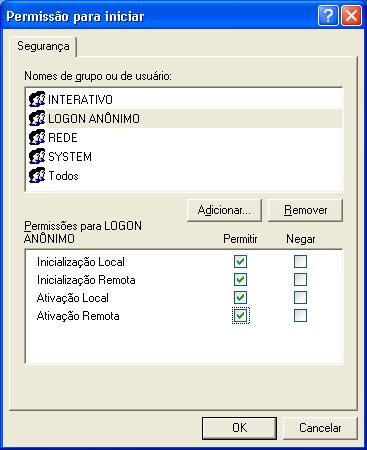

Clique em Editar na área Permissões de Inicialização e Ativação, adicione o usuário LOGON ANÔNIMO, e habilite as opções Inicialização Remota e Ativação Remota (Fig. 9):

Figura 9 – Definindo permissões para iniciar o E3Server

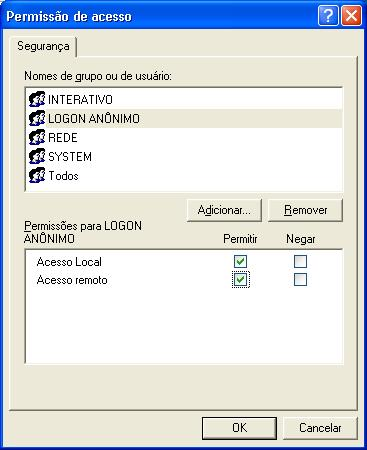

Clique em Editar na área Permissões de acesso, adicione o usuário LOGON ANÔNIMO, e habilite a opção Acesso Remoto (Fig. 10):

Figura 10 – Definindo permissões de acesso para o E3Server

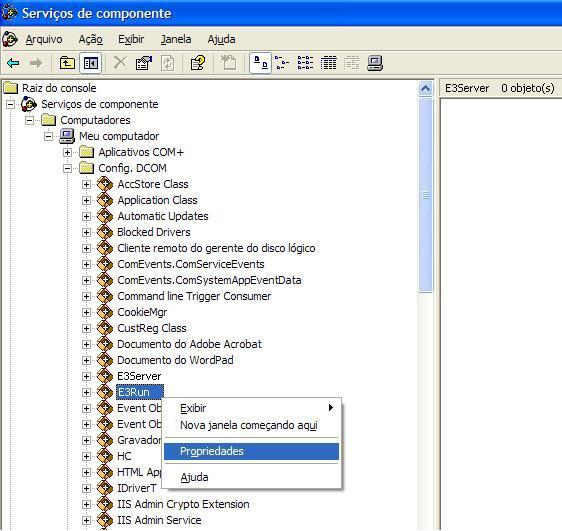

Logo após, é necessário dar permissões de acesso, inicialização e ativação remota do E3Run para o usuário LOGON ANÔNIMO. Para isto, selecione as propriedades através do menu de contexto do E3Run, clicando com o botão direito do mouse sobre o E3Run (Fig. 11):

Figura 11 – Selecionando as propriedades do E3Run

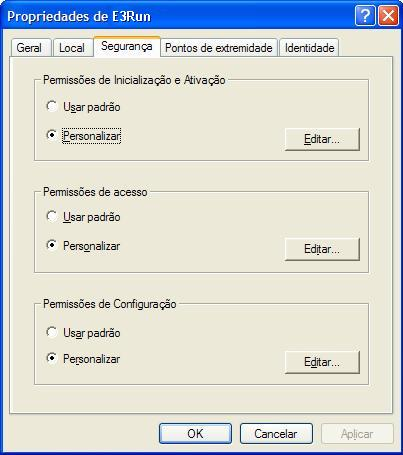

As configurações deverão ser feitas na aba Segurança (Fig. 12):

Figura 12 – Configurando a segurança do E3Run

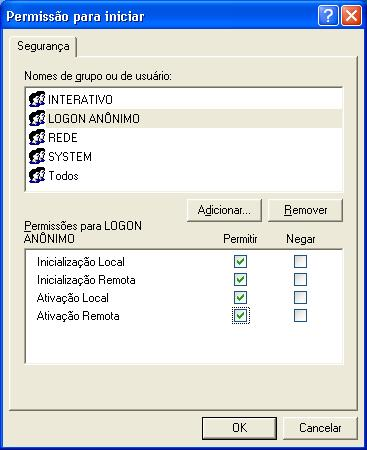

Clique em Editar na área Permissões de Inicialização e Ativação, adicione o usuário LOGON ANÔNIMO, e habilite as opções Inicialização Remota e Ativação Remota (Fig. 13):

Figura 13 – Definindo permissões para iniciar o E3Run

Clique em Editar na área Permissões de acesso, adicione o usuário LOGON ANÔNIMO, e habilite a opção Acesso Remoto (Fig. 14):

Figura 14 – Definindo permissões de acesso para o E3Run

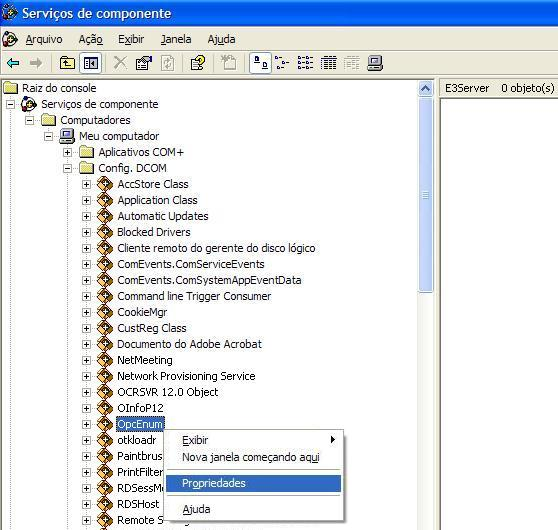

Caso a aplicação também utilize o OPC, é necessário dar permissões de acesso, inicialização e ativação remota do OpcEnum para o usuário LOGON ANÔNIMO, em procedimento semelhante aos utilizados com o E3Server e o E3Run. Para isto, selecione as propriedades através do menu de contexto do OpcEnum, clicando com o botão direito do mouse sobre o OpcEnum (Fig. 15):

Figura 15 – Selecionando as propriedades do OpcEnum

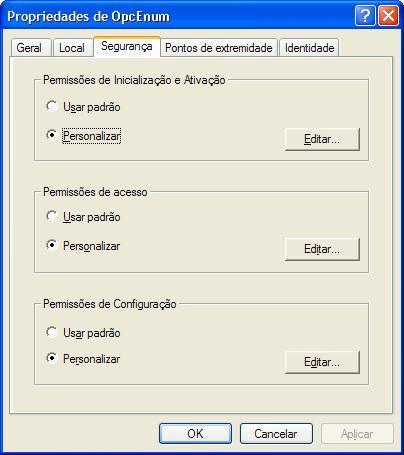

As configurações deverão ser feitas na aba Segurança (Fig. 16):

Figura 16 – Configurando a segurança do OpcEnum

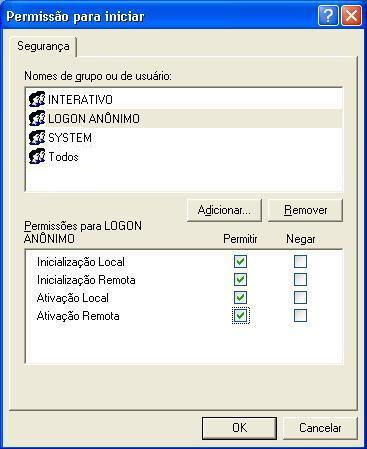

Clique em Editar aa área Permissões de Inicialização e Ativação, adicione os usuários LOGON ANÔNIMO e SYSTEM, e habilite as opções Inicialização Remota e Ativação Remota (Fig. 17):

Figura 17 – Definindo permissões para iniciar o OpcEnum

Clique em Editar na área Permissões de acesso, adicione os usuários LOGON ANÔNIMO e SYSTEM, e habilite a opção Acesso Remoto (Fig. 18):

Figura 18 – Definindo permissões de acesso para o OpcEnum

A partir da versão 4.6 do Elipse E3, também é necessário dar permissões de acesso, inicialização e ativação remota do E3OpcClient para o usuário LOGON ANÔNIMO.As alterações realizadas no gerenciador de Component Services agora fazem o DCOM trabalhar exatamente da mesma forma como o Windows XP trabalhava anteriormente ao Service Pack 2

Importante: É indispensável que todos os computadores da rede com o Windows XP SP2, Windows Server 2003 SP1, Windows Vista ou Windows Server 2008 instalado sejam configurados do mesmo modo, do contrário eles também recusarão a conexão com o Servidor OPC.

5) Rede

Para estabelecer a comunicação OPC com as configurações deste artigo, os computadores envolvidos precisam estar em um mesmo domínio Microsoft, ou pelo menos em Grupos de Trabalho com necessariamente mesmo usuário e a mesma senha em todos os computadores (o usuário não precisa necessariamente estar logado, bastando apenas ter sido criado).

É necessário que ambos os computadores sejam capazes de se “enxergar” pelos seus nomes na rede para a troca de informações, não sendo suficiente apenas o IP ou uma pasta compartilhada.

6) Conclusão

Entendendo o funcionamento do Windows Firewall, que garante proteção extra para o computador na rede, e o DCOM, importante protocolo usado pelos drivers OPC, é possível realizar uma configuração que garanta que o funcionamento dos drivers OPC Elipse continue da mesma forma que na edição anterior do Windows XP.

As modificações sugeridas não representam uma única alternativa para a solução do problema em questão. Para soluções mais específicas, que exponham ainda menos a rede, consulte este documento.

Assista o vídeo relacionado a este artigo em nosso canal do YouTube.