Com a evolução da Indústria 4.0 e o aumento da conectividade entre dispositivos industriais (IIoT), cresce também a importância da segurança na comunicação entre esses sistemas.

Nesse contexto, o protocolo OPC UA tem se destacado como um dos mais seguros, especialmente devido ao uso de autenticação, criptografia e certificados digitais.

O que são certificados digitais?

Os aplicativos que seguem a norma OPC UA utilizam certificados digitais — documentos eletrônicos que garantem a segurança das comunicações, a confidencialidade e a integridade dos dados.

Entre os principais recursos fornecidos pelos certificados, destacam-se:

-

Autenticação do aplicativo: Cada instância de aplicativo OPC UA possui um certificado X.509, utilizado para estabelecer confiança entre aplicativos OPC UA. Isso assegura que os aplicativos envolvidos na comunicação são legítimos e confiáveis;

-

Criptografia de dados: Os certificados permitem a criptografia das informações transmitidas, protegendo os dados contra interceptações e acessos não autorizados;

-

Assinatura de mensagens: Os certificados são usados para assinar digitalmente as mensagens, assegurando que elas não foram alteradas durante a transmissão;

-

Autorização de usuários: Além da autenticação de aplicativos, os certificados também podem ser utilizados para autenticar e autorizar usuários, garantindo que apenas pessoas autorizadas tenham acesso aos dados e funcionalidades do sistema.

Esses certificados utilizam uma combinação de chave pública e chave privada, permitindo que apenas as partes envolvidas na comunicação tenham acesso às informações, podendo ler ou modificar os dados.

Eles podem ser autoassinados ou emitidos por uma Autoridade Certificadora (CA), dependendo das necessidades e requisitos de instalação.

Certificados nos módulos do EPM

No EPM, todos os componentes utilizam certificados autoassinados para a comunicação entre cliente e servidor.

Sempre que uma conexão é estabelecida com o EPM Server, o certificado da ferramenta cliente é enviado ao EPM Server, que permite ao usuário decidir se confia ou não nesse certificado.

A conexão dependerá do modo de segurança configurado:

-

None | Policy: None: Nenhuma camada extra de segurança é aplicada. Apenas o nome de usuário e a senha do EPM são exigidos para autenticação;

-

Sign | Policy: Basic256: Garante a integridade da mensagem por meio de assinatura digital. O conteúdo não é criptografado, mas a assinatura impede alterações durante a transmissão;

-

SignAndEncrypt | Policy: Basic128Rsa15: Além de assinar digitalmente a mensagem (assegurando a integridade), ela também é criptografada, garantindo a confidencialidade — ou seja, seu conteúdo não pode ser visualizado por terceiros.

Gestão dos certificados

Sempre que um dos modos de segurança diferentes de None for utilizado, será necessário confiar no certificado para que a conexão seja efetivada.

Nesses casos, o certificado do cliente será copiado para o EPM Server e, inicialmente, a conexão retornará erro.

Em seguida, um usuário administrador deve:

-

Acessar o servidor do EPM Server;

-

Clicar com o botão direito no ícone do EPM Server Manager;

-

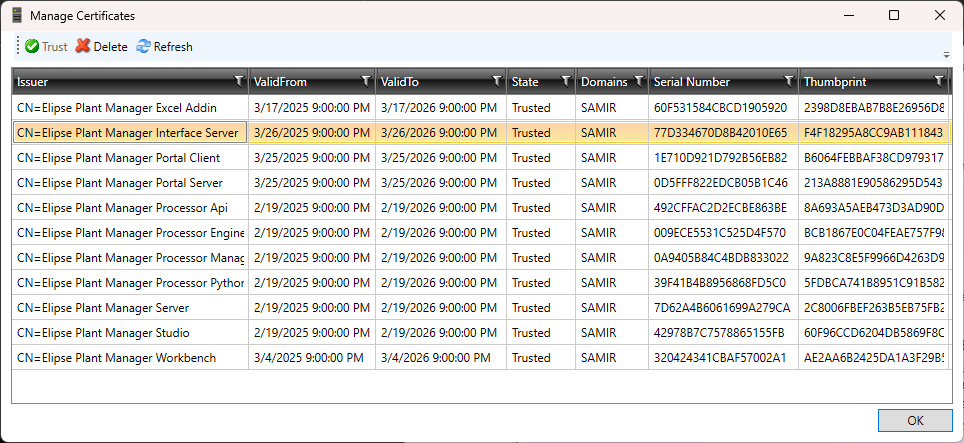

Selecionar a opção Manage Certificates;

-

Selecionar o certificado correspondente ao cliente;

-

Clicar no botão Trust, autorizando a conexão.

Além do modo de segurança, os certificados possuem uma data de validade, que varia conforme as políticas de segurança da organização. Normalmente, a validade é de 1 a 3 anos.

Após esse período, é necessário renovar os certificados para manter a integridade e a segurança da comunicação. A renovação periódica mitiga riscos associados a certificados comprometidos ou expirados.

Certificados com longos períodos de validade não são recomendados, pois aumentam o risco de comprometimento das chaves.

Por padrão, os certificados do EPM têm validade de 1 ano a partir da data de criação.

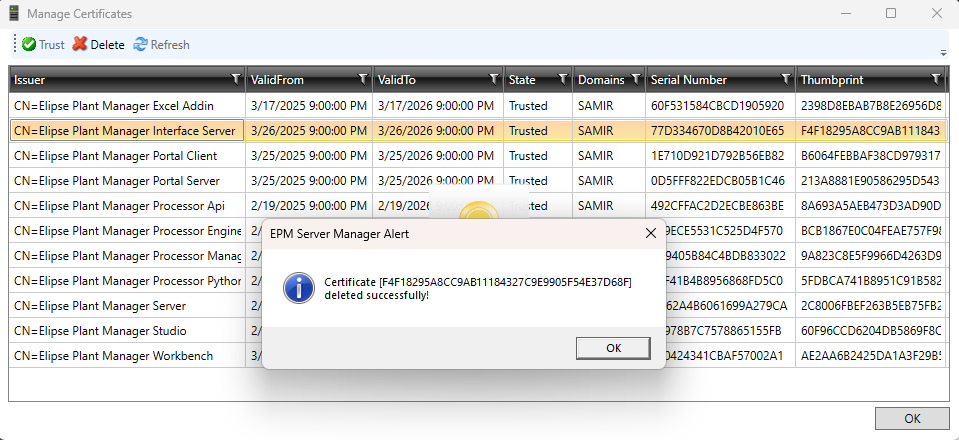

Quando um certificado expira, o usuário deve removê-lo através da ferramenta Manage Certificates:

-

Selecionar o certificado expirado;

-

Clicar no botão Delete (não utilizar a tecla Delete do teclado, pois ela apenas oculta o certificado temporariamente na interface).

Se a ferramenta cliente estiver instalada em um servidor diferente do EPM Server, será necessário apagar o certificado manualmente na pasta:

Na próxima tentativa de conexão, um novo certificado será gerado com nova data de validade.

Certificados HTTPS

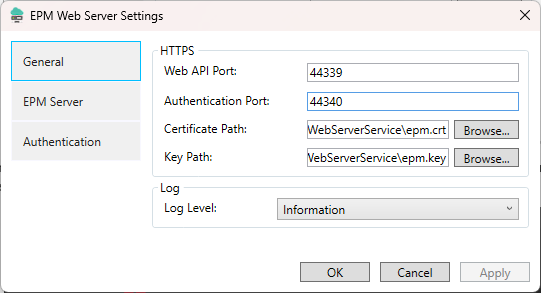

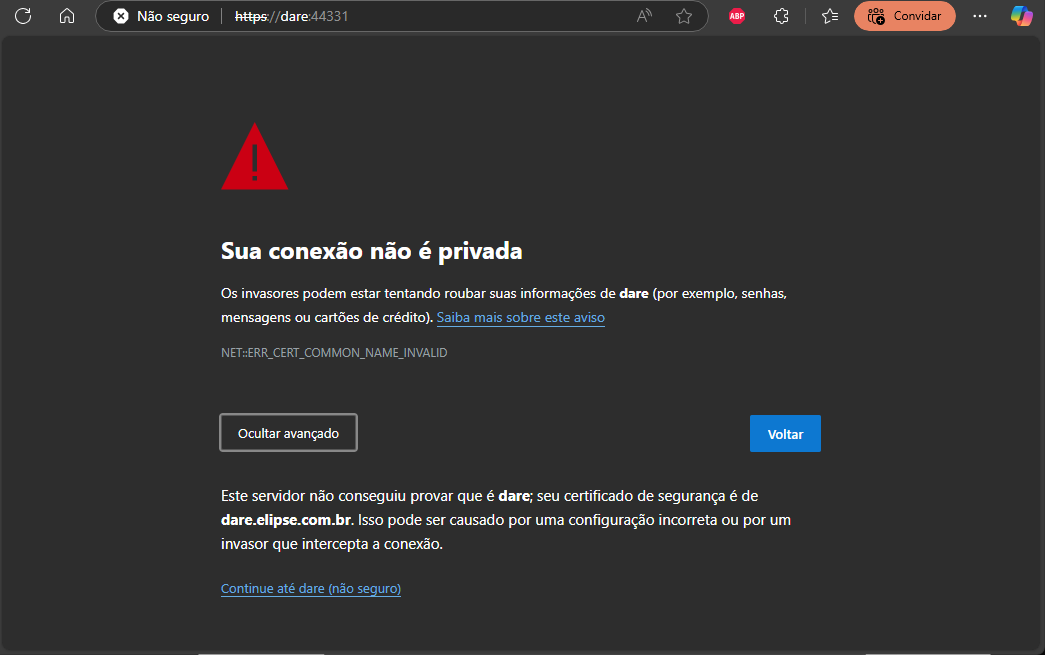

A partir da versão 6.0 do EPM, o EPM Web Server e o EPM Portal aceitam conexões de clientes apenas via protocolo HTTPS, que utiliza certificados digitais pelos motivos já mencionados.

Ao instalar o EPM Web Server e o EPM Portal, um certificado padrão, gerado pela própria Elipse, é automaticamente instalado e pode ser utilizado normalmente.

Entretanto, no contexto da internet, certificados autoassinados representam riscos, pois não há uma entidade externa garantindo sua autenticidade.

Para assegurar a confiabilidade do servidor em conexões HTTPS, recomenda-se utilizar um certificado emitido por uma Autoridade Certificadora (CA). A CA gera um certificado vinculado ao endereço especificado, assegurando sua autenticidade.

Com um certificado válido, o alerta de “site não confiável” deixa de ser exibido para os usuários.